在手机上打电话发短信是正常的功能,但近年来被不法分子利用,成为攻击他人的新技术手段。手机用户被通讯轰炸,越来越多的恶性事件被短信和电话骚扰。近日,广州市公安局网警支队与白云区公安局联合查处并捣毁一个利用互联网搭建“24云通话”平台,干扰手机通讯的新型犯罪团伙。

警方逮捕了“24云电话”团伙的嫌疑人。

“呼死你”扰民 26元就能呼出5000次

来自广州番禺区的罗女士反映,她总是接到陌生电话,一分钟就响三五次,每次都挂掉,被叫手机基本瘫痪,这让从事销售工作的罗女士苦不堪言。

6月2日,广州市公安局白云分局民警郭普生介绍,经调查发现,罗女士被一款名为“24云通话”的恶意软件攻击,该软件通过控制全国各地的挂机手机轰炸受害者,以软件“开发者”为源头,形成了一条由“运营商”“代理商”“用户”组成的完整黑色产业链。“云通话”用户通过代理购买充值卡,在平台上充值26元,就可以恶意拨打5000次。

经联合侦查,广州市公安局网警支队、白云区公安局最终抓获一个利用互联网搭建“24云通话”平台、干扰手机通讯通话的新型犯罪团伙,抓获犯罪嫌疑人4名,查扣“24云通话”账户3700余个。据了解,“24云通话”平台自2020年11月上线以来,累计通话超过586万次。

犯罪团伙挂断的手机

短信轰炸黑产升级 犯罪成本不到50元

像案件中的罗女士一样,一天之内接到来自全国各地的千奇百怪的电话和短信的人不在少数。近年来,一些不法分子利用“通讯轰炸”进行恶意通话,实施报复、敲诈勒索、强迫买卖、非法讨债等违法犯罪活动。普通人受不了大量短信和电话的骚扰,往往选择妥协让步,合法权益受到侵害。

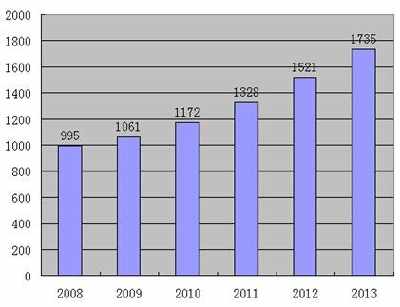

6月2日,腾讯安全平台部高级研究员程飞然介绍,“短信轰炸”早在2005年小灵通时代就已经形成了一个行业。当时,猫池(一种扩展电话通信带宽和目标对象的设备,可以同时拨打大量用户号码)通过连接小灵通完成群发操作,只需要在电脑上使用“短信群发王”导入发送目标的相关手机号码即可。这种“短信轰炸”的方法成本很高,不包括主机和软件成本。每条短信的费用是0.1元,一万条短信需要几千块钱,所以这种短信发送方式主要用于广告主的营销。

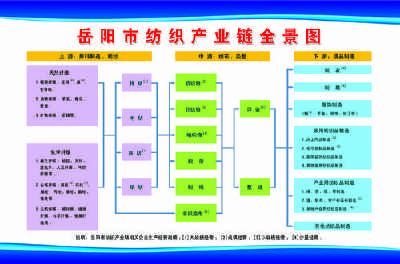

经过十几年的发展,“短信轰炸”的产业链发生了巨大的变化,黑产品的员工开始利用互联网产品的短信验证服务对受害者进行“轰炸”。用户登录各种网站或应用时,往往需要向手机发送验证码。“短信轰炸”的黑产品瞄准这一“商机”,通过爬虫手段收集正常企业网站的大量CGI界面,整合到“轰炸”网站或“轰炸”软件中非法牟利。

在“轰炸”网站或软件发出指令后,这些企业网站的大量正常验证码信息会在短时间内发送到指定的手机上,甚至单个网站可以向同一手机号码发送多个验证码信息。

短信轰炸技术原理

由于“短信轰炸”软件的生产成本极低,又能带来稳定的利润,越来越多的黑产品倾向于将——改造成云,在海外云主机上以极低的价格直接购买云服务,再通过发卡平台购买短信轰炸网站的模板。其中,购买海外云主机的费用每月仅20-30元,一个拥有三个月程序开发基础的“脚本小子”可以在4小时内完成一个“短信轰炸”网站的部署和上线,每月费用不到50元,但违法所得超过几千元,诱人的投入产出比也让更多的“短信轰炸”黑产品参与进来。

产业链完备 黑产团伙“枪弹”足

目前,“短信轰炸”已经

成为挟私报复的常用手段。比如,催收等软暴力犯罪者通过使用“短信轰炸”攻击受害者,迫使受害人还款;收到差评的电商平台卖家利用“短信轰炸”对消费者进行报复等等。黑产团伙借助非法网络平台侵害用户合法权益,助长恶意报复、软暴力催收等行为,严重影响社会稳定。程斐然表示,“短信轰炸”已形成较完善的产业链。运作“短信轰炸”依赖于技术开发者、网站/APP运营者与使用者三类群体。其中,技术开发者负责分析发现未采取防护措施的短信接口,编写代码调用接口并将其产品化;网站/APP运营者负责前端开发,帮助使用者便捷地使用和付费,甚至通过代理商分发模式大肆售卖;使用者在相应的网站/APP购买服务,输入“被轰炸”用户的手机号即可通过调用前述短信接口发起攻击。

据腾讯安全平台部对此类风险软件的深入调查,目前市面上可搜到的“短信轰炸”网站约有3000余个、有超过5000个的短信接口疑似被用于实施“短信轰炸”,接口类型包括各大互联网企业、运营商对外服务端口、甚至有很多政府服务类网站,这无疑严重影响正规企业网站的短信验证码功能,有损企业形象,也增加了企业不必要的费用开支。

某“呼死你”APP在境外通讯网站上的广告

“短信轰炸”为何难治理?

“短信轰炸”会造成短信通道阻塞、企业品牌形象受损、短信费用被大量恶意消耗等负面影响,对用户的手机通信和正常生活带来困扰。如何破局“短信轰炸”,无疑是个亟待解决的问题,而其中的难点与互联网的产品形态息息相关。

大部分的网站和移动应用APP在注册时需要手机号码获取验证码短信,利用短信验证来鉴别手机号是否属于用户本人。然而,这种验证方式背后却暗藏许多安全隐患。其中最主要的一种就是黑产利用各类平台的短信验证接口进行短信轰炸。

在下发验证码前加一层校验,可以有效地防止黑产恶意利用,但此时,企业也需要承担用户流失的风险,因为多加一步动作,就意味着用户转化率可能降低。

另一方面,由于这类“短信轰炸”模式利用的是海量网站,这就意味着传统单业务线频控的安全策略对这种利用无效,即便被调用短信接口的企业有防范措施,但因该类网站或软件一般集成的短信发送接口都会放在本机上调用,这样防护措施只会对当前使用网站或软件的作恶人员的IP有用,其他不同IP则不受限制。而有些“短信轰炸”软件为了提高可用度,会在软件内置代理IP绕过短信接口的限制,达到无限制对外发送大量短信的目的。

破局“短信轰炸” 主动出击才是上策

面对防不胜防的“短信轰炸”,需由被动防御走向主动治理,腾讯守护者计划安全团队针对企业从源头上防范“短信轰炸”黑产提供了几点建议。

其一是对被黑产利用的验证码接口增加人机验证,如图形验证码等基础防范策略,提高黑产团队恶意利用接口的门槛,压缩黑产生存空间。比如腾讯验证码能根据用户多维环境因素,精确区分可信、可疑和恶意用户,弹出不同的验证方式,带来更精细化的验证体验。

其二是针对移动端打造一键验证方案,替换过时的短信验证码。如腾讯云号码认证服务集成了三大运营商特有的网关取号、验证能力,自动通过底层数据网关和短信网关识别本机号码,在不泄漏用户信息的前提下,安全、快速地验证用户身份,一键免密注册和登录。

此外,互联网企业还能通过统一风控服务,在下发短信验证码前,根据风控结果有选择地打击;支持QQ、微信等授权登录方式,尽可能的减少短信验证带来的风险;针对短信验证码的发送量级做好监控,及时发现异常监控。

新京报贝壳财经记者 罗亦丹 编辑 徐超 校对 陈荻雁